Nmap中文手册浅析

索引目錄:

Nmap五大基本功能

Nmap -h(中文手冊)

目標說明

主機發現

端口掃描技術

端口說明和掃描順序

服務和版本檢測

操作系統檢測

時間和性能

防火墻/IDS躲避和欺騙

輸出

其它選項

常用命令總結

0x01:判斷目標主機是否在線

(1)單純掃描主機是否在線,不查詢端口

(2)掃描主機是否在線其它方法,(會查詢端口)

(3)不隱蔽+掃描一個網段內開放指定端口的主機

0x02:確定目標主機存活后,掃描目標系統信息,端口信息

(1)使用TCP SYN掃描最常用的端口

(2)使用TCP空掃描以騙過防火墻

(3)使用TCP SYN掃描遠程主機上特定的端口

(4)暴力掃描(容易被防火請和IDS發現)

(5)隱蔽+端口信息+檢測操作系統版本與其信息+詳細檢測過程

(6)還有更暴力的??(就是掃描速度很慢)

(7)不考慮防火墻和IDS的情況下,無敵掃描(這里-v參數我就不使用了,你可以添加~)

Nmap是一個網絡連接端掃描軟件,用來掃描網上電腦開放的端口與其服務、目標計算機的操作系統等等

Nmap五大基本功能

(1)主機探測(判斷目標主機是否在線)

(2)端口掃描(判斷目標開放了哪些端口與其提供的服務)

(3)版本檢測(判斷目標主機的系統版本)

(4)系統檢測(判斷目標主機的系統信息)

(5)支持探測腳本的編寫(自己編寫腳本)

滲透測試在前期進行信息收集時:

- 首先判斷目標主機是否在線

- 其次對目標系統進行端口掃描,查看它開放了哪些開端口與服務

- 最后檢測目標系統的版本與其相關敏感信息

Nmap -h(中文手冊)

Nmap 7.70SVN(https://nmap.org) 用法:nmap [掃描類型] [選項] {目標規范}目標說明:可以傳遞主機名,IP地址,網絡等。例如:scanme.nmap.org,microsoft.com / 24,192.168.0.1; 10.0.0-255.1-254-iL <inputfilename>:從主機/網絡列表輸入-iR <num hosts>:選擇隨機目標--exclude <host1 [,host2] [,host3],...>:排除主機/網絡--excludefile <exclude_file>:從文件中排除列表主機發現:-sL:列表掃描 - 只列出要掃描的目標-sn:Ping掃描 - 禁用端口掃描-Pn:將所有主機視為在線 - 跳過主機發現-PS / PA / PU / PY [端口列表]:給定端口的TCP SYN / ACK,UDP或SCTP發現-PE / PP / PM:ICMP回送,時間戳和網絡掩碼請求發現探測-PO [協議列表]:IP協議Ping-n / -R:從不進行DNS解析/始終解析[默認:有時]--dns-servers <serv1 [,serv2],...>:指定自定義DNS服務器--system-dns:使用OS的DNS解析器--traceroute:每個主機的跟蹤跳轉路徑掃描技術:-sS / sT / sA / sW / sM:TCP SYN / Connect()/ ACK / Window / Maimon掃描-sU:UDP掃描-sN / sF / sX:TCP Null,FIN和Xmas掃描--scanflags <flags>:自定義TCP掃描標志-sI <zombie host [:probeport]>:空閑掃描-sY / sZ:SCTP INIT / COOKIE-ECHO掃描-sO:IP協議掃描-b <FTP中繼主機>:FTP反彈掃描端口說明和掃描順序:-p <端口范圍>:僅掃描指定的端口例如:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9--exclude-ports <端口范圍>:從掃描中排除指定的端口-F:快速模式 - 掃描比默認掃描更少的端口-r:連續掃描端口 - 不要隨機化--top-ports <number>:掃描<number>最常見的端口--port-ratio <ratio>:掃描端口比<ratio>更常見服務/版本檢測:-sV:探測開放端口以確定服務/版本信息--version-intensity <level>:從0(亮)到9(嘗試所有探針)設置--version-light:限制最可能的探針(強度2)--version-all:嘗試每一個探針(強度9)--version-trace:顯示詳細的版本掃描活動(用于調試)腳本掃描:-sC:相當于--script = default--script = <Lua scripts>:<Lua scripts>是逗號分隔的列表目錄,腳本文件或腳本類別--script-args = <n1 = v1,[n2 = v2,...]>:為腳本提供參數--script-args-file = filename:在文件中提供NSE腳本args--script-trace:顯示發送和接收的所有數據--script-updatedb:更新腳本數據庫。--script-help = <Lua scripts>:顯示有關腳本的幫助。<Lua scripts>是以逗號分隔的腳本文件列表或腳本的類別。操作系統檢測:-O:啟用OS檢測--osscan-limit:將OS檢測限制為有希望的目標--osscan-guess:更積極地猜測操作系統時間和性能:采用<time>的選項以秒為單位,或追加'ms'(毫秒),該值的's'(秒),'m'(分鐘)或'h'(小時)(例如30m)。-T <0-5>:設置時序模板(越高越快)--min-hostgroup / max-hostgroup <size>:并行主機掃描組大小--min-parallelism / max-parallelism <numprobes>:探測并行化--min-rtt-timeout / max-rtt-timeout / initial-rtt-timeout <time>:指定探測往返時間。--max-retries <tries>:端口掃描探測重傳的上限數量。--host-timeout <time>:在此之后放棄目標--scan-delay / - max-scan-delay <time>:調整探針之間的延遲--min-rate <number>:發送數據包的速度不低于每秒<number>--max-rate <number>:發送數據包的速度不超過<number>每秒防火墻/IDS逃脫和欺騙:-F; --mtu <val>:分段數據包(可選擇w /給定MTU)-D <decoy1,decoy2 [,ME],...>:用誘餌披露掃描-S <IP_Address>:欺騙源地址-e <iface>:使用指定的接口-g / - source-port <portnum>:使用給定的端口號--proxies <url1,[url2],...>:通過HTTP / SOCKS4代理的中繼連接--data <hex string>:為發送的數據包附加自定義有效負載--data-string <string>:為發送的數據包附加自定義ASCII字符串--data-length <num>:將隨機數據附加到已發送的數據包--ip-options <options>:發送帶有指定ip選項的數據包--ttl <val>:設置IP生存時間字段--spoof-mac <mac address / prefix / vendor name>:欺騙你的MAC地址--badsum:使用偽TCP / UDP / SCTP校驗和發送數據包 OUTPUT:-oN / -oX / -oS / -oG <file>:正常輸出掃描,XML,s | <rIpt kIddi3,和Grepable格式,分別為給定的文件名。-oA <basename>:一次輸出三種主要格式-v:增加詳細級別(使用-vv或更高級別以獲得更好的效果)-d:提高調試級別(使用-dd或更多以獲得更好的效果)--reason:顯示端口處于特定狀態的原因--open:僅顯示打開(或可能打開)的端口--packet-trace:顯示發送和接收的所有數據包--iflist:打印主機接口和路由(用于調試)--append-output:附加到而不是clobber指定的輸出文件--resume <filename>:恢復中止掃描--stylesheet <path / URL>:用于將XML輸出轉換為HTML的XSL樣式表--webxml:來自Nmap.Org的參考樣式表,用于更多可移植的XML--no-stylesheet:防止與XML輸出相關聯的XSL樣式表 MISC:-6:啟用IPv6掃描-A:啟用操作系統檢測,版本檢測,腳本掃描和跟蹤路由--datadir <dirname>:指定自定義Nmap數據文件位置--send-eth / - send-ip:使用原始以太網幀或IP數據包發送--privileged:假設用戶具有完全特權--unprivileged:假設用戶缺少原始套接字權限-V:打印版本號-h:打印此幫助摘要頁面。 例子:nmap -v -A scanme.nmap.orgnmap -v -sn 192.168.0.0/16 10.0.0.0/8nmap -v -iR 10000 -Pn -p 80 查看人物頁面(https://nmap.org/book/man.html)了解更多選項和示例注:這里內網掃描時,kali(IP:192.168.1.134),目標系統(IP:192.168.1.110)

目標說明

掃描單一的一個主機,命令如下:

nmap 192.168.1.110 或者 nmap www.xxx.com掃描整個子網,命令如下:

nmap 192.168.1.1/24掃描多個目標,命令如下:

nmap 192.168.1.110 192.168.1.111掃描一個范圍內的目標,如下:

nmap 192.168.1.100-200 (掃描IP地址為192.168.1.100-192.168.1.200內的所有主機)如果你有一個ip地址列表,將這個列表保存為一個txt文件,掃描這個txt內的所有主機,命令如下:

nmap -iL target.txt 注:這個target使用時要寫完整它的絕對路徑,我這里就是在~下,所以我直接target.txt就可以nmap執行顯示如下:

root@kali:~# ls

公共 模板 視頻 圖片 文檔 下載 音樂 桌面 Eternalblue-Doublepulsar-Metasploit

root@kali:~# vim target.txt

root@kali:~# ls

公共 模板 視頻 圖片 文檔 下載 音樂 桌面 Eternalblue-Doublepulsar-Metasploit target.txt

root@kali:~# cat target.txt

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.110

192.168.1.111

192.168.1.112

192.168.1.220

192.168.1.221

192.168.1.222

192.168.2.1

192.168.2.2

192.168.2.3

root@kali:~# nmap -iL target.txt

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-10 20:17 CST

Nmap scan report for 192.168.1.1

Host is up (0.00091s latency).

Not shown: 987 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

902/tcp open iss-realsecure

912/tcp open apex-mesh

3306/tcp open mysql

4443/tcp open pharos

5357/tcp open wsdapi

8000/tcp open http-alt

8008/tcp open http

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.1.2

Host is up (0.00016s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

53/tcp open domain

MAC Address: 00:50:56:FF:28:37 (VMware)

Nmap scan report for 192.168.1.110

Host is up (0.00076s latency).

Not shown: 988 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

554/tcp open rtsp

2869/tcp open icslap

10243/tcp open unknown

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

MAC Address: 00:0C:29:87:08:07 (VMware)

Nmap scan report for 192.168.1.111

Host is up (0.00079s latency).

Not shown: 990 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

MAC Address: 00:0C:29:54:26:AB (VMware)

Nmap scan report for 192.168.2.1

Host is up (0.00055s latency).

All 1000 scanned ports on 192.168.2.1 are filtered

Nmap scan report for 192.168.2.2

Host is up (0.00058s latency).

All 1000 scanned ports on 192.168.2.2 are filtered

Nmap scan report for 192.168.2.3

Host is up (0.00071s latency).

All 1000 scanned ports on 192.168.2.3 are filtered

Nmap done: 12 IP addresses (7 hosts up) scanned in 146.21 seconds

掃描一個網段內除指定IP外的所有主機,命令:

指定一個IP nmap 192.168.1.1/24 -exclude 192.168.1.110 指定兩個至以上IP nmap 192.168.1.1/24 -exclude 192.168.1.110,192.168.1.111掃描一個網段內除了指定文件中的ip外的所有主機命令

nmap 192.168.1.1/24 -exclude file xxx.txt (xxx.txt中的文件將會從掃描的主機中排除)掃描指定主機上的80,21,23端口,命令如下:

nmap -p80,8080,21,22,23 192.168.1.1主機發現

-sL(列表掃描)用處不大

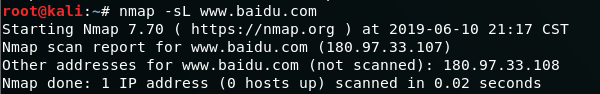

列表掃描是主機發現的退化形式,它僅僅列出指定網絡上的每臺主機,不發送任何報文到目標主機。默認情況下,Nmap仍然對主機進行反向域名解析以獲取它們的名字。通俗點說,該參數就是獲取目標IP與其主機名的。 ```b nmap -sL www.baidu.com ``` -sP(Ping掃描)

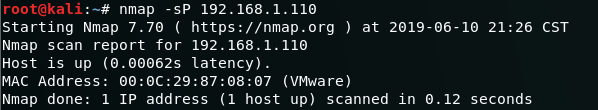

該選項告訴Nmap僅僅進行ping掃描(主機發現),然后打印出對掃描做出響應的那些主機。沒有進一步的測試(如端口掃描或者操作系統探測) -sP選項在默認情況下,發送一個ICMP回聲請求和一個TCP報文到80端口 -sP選項可以和除-P0之外的任何發現探測類型-P *選項結合使用以達到更大的靈活性 ```b nmap -sP 192.168.1.110 ``` -P0(無ping)

nmap -P0 192.168.1.110-PS [portlist](TCP SYN Ping)

該選項發送一個設置了SYN標志位的空TCP報文。默認目的端口為80,可以指定一個以逗號分隔的端口列表(如-PS22,23,25,80,113,1050,35000),在這種情況下,每個端口會被并發地掃描。

-PA [portlist](TCP ACK Ping)

TCP ACK ping和SYN ping相當類似。區別就是設置TCP的ACK標志位而不是SYN標志位。ACK報文表示確認一個建立連接的嘗試,但該連接尚未完全建立。

提供SYN和ACK兩種ping探測的原因是使通過防火墻的機會盡可能大,SYN探測更有可能用于這樣的系統,由于沒頭沒腦的ACK報文通常會被識別成偽造的而丟棄。解決這個兩難的方法是通過即指定-PS又指定-PA來即發送SYN又發送ACK。

-PU [portlist](UDP Ping)

該掃描類型的主要優勢是它可以穿越只過濾TCP的防火墻和過濾器

-PE; -PP; -PM(ICMP Ping類型)

-PE: 使用ICMP echo Ping掃描方式發現主機 -PP: 使用ICMP timestamp Ping掃描方式發現主機。 -PM: 使用ICMP netmask Ping掃描方式發現主機。-PR(ARP Ping)

最常見的Nmap使用場景之一是掃描一個以太局域網

-n(Nmap 永不對它發現的活動IP地址進行反向域名解析)

-R(Nmap 永遠對目標IP地址作反向域名解析,一般只有當發現機器正在運行時才進行這項操作)

–system-dns(使用系統域名解析器)

如果您希望使用系統自帶的解析器,就指定該選項,系統解析器總是用于IPv6的掃描。

端口掃描技術

-sS(TCP SYN掃描)

SYN掃描作為默認的也是最受歡迎的掃描選項,是有充分理由的。它執行得很快,在一個沒有入侵防火墻的快速網絡上,每秒鐘可以掃描數千個端口.SYN掃描相對來說不張揚,不易被注意到,因為它從來不完成TCP連接。

它常常被稱為半開放掃描,因為它不打開一個完全的TCP連接。

如果數次重發后仍沒響應,該端口就被標記為被過濾。如果收到ICMP不可到達錯誤(類型3,代碼1,2,3,9, 10,或者13),該端口也被標記為被過濾。

-sT(TCP connect()掃描)

-sU(UDP掃描)

-sN; -sF; -sX(TCP Null,FIN和Xmas掃描)

空掃描(-sN)

不設置任何標志位(TCP標志頭是0)

FIN掃描(-sF)

只設置TCP FIN標志位

圣誕掃描(-sX)

設置FIN,PSH,URG和標志位,就像點亮圣誕樹上所有的燈一樣

這些掃描的關鍵優勢是它們能躲過一些無狀態防火墻和報文過濾路由器。另一個優勢是這些掃描類型甚至比SYN掃描還要隱秘一些。但是別依賴它 - 多數現代的IDS產品可以發現它們。這些掃描的另一個不足是它們不能判斷哪些是(開放的)端口和一些特定的過濾(被過濾的)端口,從而返回open | filtered(開放或者被過濾的)。

-sA(TCP ACK掃描)

這種掃描與目前為止討論的其它掃描的不同之處在于它不能確定open(開放的)或者open | filtered(開放或者過濾的))端口。它用于發現防火墻規則,確定它們是有狀態的還是無狀態的,哪些端口是被過濾的。

-sW(TCP窗口掃描)

如果大部分被掃描的端口是關閉的,而一些常見的端口(如22,25,53)是過濾的,該系統就非常可疑了。偶爾地,系統甚至會顯示恰恰相反的行為。如果您的掃描顯示1000個開放的端口和3個關閉的或者被過濾的端口,那么那3個很可能也是開放的端口。

-sM(TCP Maimon掃描)

這項技術和Null,FIN,以及Xmas掃描完全一樣,除了探測報文是FIN / ACK。

–scanflags(定制的TCP掃描)

scanflags選項允許您通過指定任意TCP標志位來設計您自己的掃描。躲開那些僅靠本手冊添加規則的入侵檢測系統。

-sI <zombie host [:probeport]>(Idlescan)

這種高級的掃描方法允許對目標進行真正的TCP端口盲掃(意味著沒有報文從您的真實IP地址發送到目標)

除了極端隱蔽(由于它不從真實IP地址發送任何報文),該掃描類型可以建立機器間的基于IP的信任關系。

如果您在IPID改變希望探測zombie上的特定端口,您可以在zombie主機后加上一個冒號和端口號。否則Nmap會使用默認端口(80)。

-sO(IP協議掃描)

IP協議掃描可以讓您確定目標機支持哪些IP協議(TCP,ICMP,IGMP,等等)。

-b <ftp relay host>(FTP彈跳掃描)

果您的目標是繞過防火墻,掃描目標網絡上的開放的21端口(或者甚至任何ftp服務,如果您用本本探測掃描所有端口),然后對每個嘗試彈跳掃描,Nmap會告訴您該主機脆弱與否。

端口說明和掃描順序

-p (只掃描指定的端口)

該選項指明您想掃描的端口,覆蓋默認值。

當既掃描TCP端口又掃描UDP端口時,您可以通過在端口號前加上T:或者U:指定協議。協議限定符一直有效您直到指定另一個。例如,參數-p U:53,111,137,T:21-25,80,139,8080將掃描UDP端口53,111和137,同時掃描列出TCP端口。注意,要既掃描UDP又掃描TCP,您必須指定-sU,以及至少一個TCP掃描類型(如-sS,-sF,或者-sT)。

-F(快速(有限的端口)掃描)

-r(不要按隨機順序掃描端口)

默認情況下,Nmap按隨機順序掃描端口(除了出于效率的考慮,常用的端口前移)。你也可以指定-r來順序端口掃描。

服務和版本檢測

-sV(版本探測)

打開版本探測。您也可以用-A同時打開操作系統探測和版本探測。 ```b nmap -sV 192.168.1.110 ```-allports(不為版本探測排除任何端口)

默認情況下,Nmap版本探測會跳過9100 TCP端口,因為一些打印機簡單地打印送到該端口的任何數據,這回導致數十頁HTTP get請求,二進制SSL會話請求等等被打印出來。

-version-intensity (設置版本掃描強度)

當進行版本掃描(-sV)時,nmap發送一系列探測報文,每個報文都被賦予一個1到9之間的值。 在0和9之間。默認是7 ```b nmap -sV -version-intensity 9 192.168.1.110 ```–version-light(打開輕量級模式)

這是–version-intensity 2的方便的別名。輕量級模式使版本掃描快許多,但它識別服務的可能性也略微小一點。

–version-all(嘗試每個探測)

–version-intensity 9的別名,保證對每個端口嘗試每個探測報文。

–version-trace(跟蹤版本掃描活動)

這導致Nmap打印出詳細的關于正在進行的掃描的調試信息。

-sR(RPC掃描)-sV包括它并且全面得多,-sR很少被需要

操作系統檢測

-O(啟用操作系統檢測)

也可以使用-A來同時啟用操作系統檢測和版本檢測。

–osscan-limit(針對指定的目標進行操作系統檢測)

如果發現一個打開和關閉的TCP端口時,操作系統檢測會更有效。采用這個選項,Nmap只對滿足這個條件的主機進行操作系統檢測,這樣可以節約時間,特別在使用-P0掃描多個主機時。這個選項僅在使用-O或-A進行操作系統檢測時起作用。

–osscan猜測/ --fuzzy(推測操作系統檢測結果)

當Nmap無法確定所檢測的操作系統時,會盡可能地提供最相近的匹配,Nmap默認進行這種匹配,使用上述任一個選項使得Nmap的推測更加有效。

時間和性能

–min-hostgroup / --max-hostgroup (調整并行掃描組的大小)

–min-parallelism <毫秒>/ --max-parallelism <毫秒>(調整探測報文的并行度)

–min-rtt-timeout <毫秒>/ - max-rtt-timeout <毫秒>/ - 初始 - rtt-timeout <毫秒>(調整探測報文超時)

–host-timeout <毫秒>(放棄低速目標主機)

–scan-delay <毫秒>/ --max-scan-delay <毫秒>(調整探測報文的時間間隔)

-T <Paranoid | Sneaky |禮貌|普通|激進|瘋狂>(設置時間模板)

防火墻/ IDS逃脫和欺騙

-f(報文分段)/ --mtu(使用指定的MTU)

該選項要求掃描時(包挺ping掃描)使用小的IP包分段

-D <decoy1 [,decoy2] [,ME],…>(使用誘餌隱蔽掃描)

這是一種常用的隱藏自身IP地址的有效技術

-S <IP_Address>(源地址哄騙)

這個標志的另一個用處是哄騙性的掃描,使得目標認為是另一個地址在進行掃描。可以想象某一個競爭對手在不斷掃描某個公司!-e選項常在這種情況下使用,也可采用-P0選項。

-e (使用指定的接口)

告訴Nmap可以進行自動檢測,如果檢測不出會給出提示

–source-port / -g (源端口哄騙)

–data-length (發送報文時附加隨機數據)

–ttl (設置IP生存時間域)

–randomize-hosts(對目標主機的順序隨機排列)

–spoof-mac <mac地址,前綴或供應商名稱>(MAC地址哄騙)

輸出

-oN <filespec>(標準輸出)

要求將標準輸出直接寫入指定的文件。

-oX [filespec](XML輸出)

要求以XML格式輸出直接寫入指定的文件

-oS <filespec>(ScRipT KIdd | 3 oUTpuT)

-oG <filespec>(Grep輸出)

-oA <basename>(輸出至所有格式)

了使用方便,利用-oA 選項可將掃描結果以標準格式,XML格式和Grep格式一次性輸出。

細節和調試選項

-v(提高輸出信息的詳細度)

-d [level](提高或設置調試級別)

level等級1-9

–packet-trace(跟蹤發送和接收的報文)

–iflist(列舉接口和路由)

細節和調試選項

–append-output(在輸出文件中添加)

–resume<filename>(繼續中斷的掃描)

–stylesheet (設置XSL樣式表,轉換XML輸出)

–no-stylesheet(忽略XML聲明的XSL樣式表)

其它選項

-6(啟用IPv6掃描)

-A(激烈掃描模式選項)

這個選項啟用額外的高級和高強度選項,目前還未確定代表的內容。目前,這個選項啟用了操作系統檢測(-O)和版本掃描(-sV),以后會增加更多的功能。目的是啟用一個全面的掃描選項集合,不需要用戶記憶大量的選項。這個選項僅僅啟用功能,不包含用于可能所需要的時間選項(如-T4)或細節選項(-v)。

–datadir (說明用戶Nmap數據文件位置)

–send-eth(使用原以太網幀發送)

–send-ip(在原IP層發送)

–privileged(假定用戶具有全部權限)

–interactive(在交互模式中啟動)

-V / --version(打印版本信息)

打印Nmap的版本號并退出

-H/ --help(打印幫助摘要面)

打印一個短的幫助屏幕,列出大部分常用的命令選項,這個功能與不帶參數運行Nmap是相同的

常用命令總結:

(1)-sS:TCP SYN 掃描 (又稱半開放,或隱身掃描)

(2)-P0:允許你關閉 ICMP pings.

(3)-sV:打開系統版本檢測

(4)-O:嘗試識別遠程操作系統

(5)-A:同時打開操作系統指紋和版本檢測

(6)-v:詳細輸出掃描情況

(7)-sA:(TCP ACK掃描)這種掃描與目前為止討論的其它掃描的不同之處在于它不能確定open(開放的)或者open | filtered(開放或者過濾的))端口。它用于發現防火墻規則,確定它們是有狀態的還是無狀態的,哪些端口是被過濾的。

(8)-sT:(TCP connect()掃描,掃描常用端口)

(9)-oG: <filespec>(Grep輸出)選項表示以一種易于檢索的格式記錄信息,即每臺主機都以單獨的行來記錄所有信息

(10)-sP:(Ping掃描)該選項告訴Nmap僅僅進行ping掃描(主機發現),然后打印出對掃描做出響應的那些主機。沒有進一步的測試(如端口掃描或者操作系統探測),-sP選項可以和除-P0之外的任何發現探測類型-P *選項結合使用以達到更大的靈活性

(11)-PS / PA / PU / PY [端口列表]:給定端口的TCP進行SYN/ACK/UDP或SCTP發現

- -PS 該選項發送一個設置了SYN標志位的空TCP報文。默認目的端口為80,可以指定一個以逗號分隔的端口列表(如-PS22,23,25,80,113,1050,35000),在這種情況下,每個端口會被并發地掃描。

- -PA ack掃描,默認掃描端口1-1024

- -PU udp掃描 只過濾tcp的防火墻

(12)-PE / PP / PM:ICMP回送,時間戳和網絡掩碼請求發現探測 - -PE 的ICMP Echo掃描簡單來說是通過向目標發送ICMP Echo數據包來探測目標主機是否存活,但由于許多主機的防火墻會禁止這些報文。

- -PP 的ICMP time stamp時間戳掃描在大多數防火墻配置不當時可能會得到回復,可以以此方式來判斷目標主機是否存活。倘若目標主機在線,該命令還會探測其開放的端口以及運行的服務。

- -PM 的ICMP address maskPing地址掩碼掃描會試圖用備選的ICMP等級Ping指定主機,通常有不錯的穿透防火墻的效果

(13)空掃描(-sN)

不設置任何標志位(TCP標志頭是0)

這些掃描的關鍵優勢是它們能躲過一些無狀態防火墻和報文過濾路由器。另一個優勢是這些掃描類型甚至比SYN掃描還要隱秘一些。但是別依賴它 - 多數現代的IDS產品可以發現它們。這些掃描的另一個不足是它們不能判斷哪些是(開放的)端口和一些特定的過濾(被過濾的)端口,從而返回open | filtered(開放或者被過濾的)。

(14)-T(0-5):設置時序模板(越高越快),級別越高也越容易被防火墻和IDS發現

(15)- version-intensity (設置版本掃描強度)

當進行版本掃描(-sV)時,nmap發送一系列探測報文,每個報文都被賦予一個1到9之間的值。

在0和9之間。默認是7(一般不使用,因為速度太慢…)

0x01:判斷目標主機是否在線

- 單純掃描主機是否在線,不查詢端口

- 掃描主機是否在線其它方法,(會查詢端口),注:如果下面的命令添加了sP,那么整體只會掃描目標主機是否在線

- 不隱蔽+掃描一個網段內開放指定端口的主機

- 掃描目標主機是否存在防火墻

0x02:確定目標主機存活后,掃描目標系統信息,端口信息

- 使用TCP SYN掃描最常用的端口

- 使用TCP空掃描以騙過防火墻

- 使用TCP SYN掃描遠程主機上特定的端口

- 暴力掃描(容易被防火請和IDS發現,使用級別越高的前提需要你網速可以哦~)

- 還有更暴力的??(就是掃描速度很慢)

注:經測試,nmap -T5 -A -version-intensity 9 192.168.1.110與nmap -A -version-intensity 9 192.168.1.110還是存在時間長短差別的,但總體差別不大

前者時間:

后者時間:

- 隱蔽+端口信息+檢測操作系統版本與其信息+詳細檢測過程

- 不考慮防火墻和IDS的情況下,無敵掃描(這里-v參數我就不使用了,你可以添加~)

參考:

http://www.nmap.com.cn/doc/manual.shtm

http://www.ttlsa.com/linux/nmap-ten-command/

https://www.cnblogs.com/hongfei/p/3801357.html

https://blog.csdn.net/qq_36119192/article/details/82079150

總結

以上是生活随笔為你收集整理的Nmap中文手册浅析的全部內容,希望文章能夠幫你解決所遇到的問題。

- 上一篇: 招商银行怎么样(在招商银行工作是一种怎样

- 下一篇: 梦幻西游藏宝阁抽签是什么意思 《梦幻西游